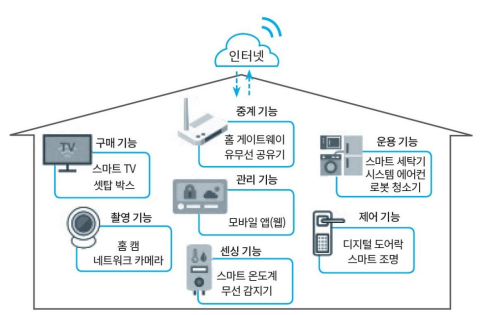

IoT(사물인터넷) 기술은 홈 어플라이언스, 건물, 자동차를 포함한 모든 사물들을 인터넷을 통해 P2P, P2M, M2M 방ㅇ식으로 연결하고 있다.

이러한 방식 때문에 IoT라는 이름이 채 만들어지기 전부터 보안에 대한 우려가 거셌으며, 업체와 기업 사용자, 소비자까지 새로 나오는 IoT 디바이스와 시스템의 침해 가능성에 대해 의견을 제시하기도 하였다. IoT 기기의 해킹 문제는 단순 침해 정도가 아니라 이를 해킹해 대규모 봇넷을 구성하거나 취약한 네트워크까지 위협 받기 때문에 더욱 주의를 기울여야한다.

OWASP의 IoT 기기 보안 취약점 TOP 10은 다음과 같다.

1. 쉬운 암호 / 유추 가능한 암호 / 하드코딩된 암호

브루트 포싱(무차별 대입 공격)에 쉽게 노출되거나, 펌웨어 또는 클라이언트 소프트웨어의 백도어를 포함한 시스템을 배포하여 무단 엑세스 권한을 부여하는 공개적인 인증 정보(변경할 수 없는 인증 정보)를 사용하는 경우.

: 제품 별로 서로 다른 초기 인증 정보를 설정해 사용자에게 개별적으로 전달한다.

: 잘못된 인증 시도에 대한 횟수 제한을 부여해 브루트 포스에 대응하고 인증 정보 입력 및 저장 시 평문으로 표시/저장되지 않게 한다.

: 인증 실패 시 피드백에 관련된 정보 제공은 최소화한다.

이러한 부분은 구성 단계에서의 성실함을 나타내는 지표이며 너무나 명확한 문제이기 때문에 충분한 대응이 이루어져 있어야한다.

2. 안전하지 않은 네트워크 서비스

디바이스 자체에서 실행되며, 정보의 기밀성, 무결성 또는 가용성을 훼손하거나 무단 원격 제어를 허용하는 안전하지 않은 네트워크 서비스(특히 인터넷에 노출되는 서비스)인 경우.

3, 안전하지 않은 환경 인터페이스

디바이스와 관련 구성요소에 대한 침해를 허용하는 디바이스 외부 환경의 안전하지 않은 웹, 백엔드 API, 클라우드 또는 모바일 인터페이스를 칭한다. 인증/승인의 부재, 암호화의 부재(빈약함), 입출력 필터링의 부재(빈약함) 등이 포함.

: 사례로는 미라이(Mirai) 봇넷이 있다. 현재까지도 수많은 변종들이 생성 및 유포되고 있음.

: 초기 설치/재설치 시 초기 인증 정보(ID/PW 등)의 변경을 강제해 비인가된 사용자의 접근이나 DDoS 공격을 방지한다.

4. 안전하지 않은 업데이트 매커니즘

디바이스를 업데이트하는 과정에 취약점이 다수 발생한다. 디바이스의 펌웨어 검증 부재, 안전한 전송 방법 부재(전송 시 암호화 되지 않음), 롤백 방지 매커니즘이 없거나, 업데이트로 인한 보안 변경 알림이 없을 경우도 해당된다.

: 업데이트 서버 주소에 대한 무결성을 보장한다.

-> 업데이트 서버의 IP 주소 변경 방지

-> 물리적 주소(MAC) 값을 비교

-> 업데이트 서버를 도메인으로 제공할 경우 전자서명된 인증서를 사용

5, 안전하지 않거나 오래된 구성 요소를 사용하는 경우.

디바이스 침해를 유발한다거나 안전하지 않은 소프트웨어 구성요소, 라이브러리를 사용하는 경우를 말한다. 운영 체제 플랫폼의 불법 개조, 침해된 공급망에서 나온 서드파티 소프트웨어 또는 하드웨어 구성요소를 사용하는 것 또한 포함.

6. 불충분한 개인정보 보호

사용자의 개인 정보가 디바이스 환경에 저장되어 안전하지 않거나 부적절하게, 또는 사용자 허가 없이 사용되는 경우.

7. 안전하지 않은 데이터 저장 및 전송

보관, 전송 또는 처리 중을 포함해 환경 내 어디서든 민감한 데이터의 암호화 또는 엑세스 제어가 이루어지지 않은 경우를 말한다.

: 제3자가 도청 및 위/변조하는 것을 방지하기 위해 언전한 암호화 통신 채널을 제공할 것.

8. 디바이스 관리의 부재

제품으로 배포된 디바이스에 대한 정기적인 점검, 업데이트 관리, 안전한 폐기와 시스템 모니터링 및 응답 기능 점검을 포함한 보안 자원이 부재된 경우.

9. 안전하지 않은 기본 설정

기본 설정으로 세팅되어 출하되는 디바이스/시스템은 기본 설정 자체가 안전하지 않을 경우 작업자가 구성 수정을 제한하여 시스템을 더 안전하게 보호하여야 하지만, 이러한 것이 부재된 경우를 말한다.

10. 물리적 보호 수단의 부재

물리적 보호 수단이 없어 잠재적 공격자가 미래의 원격 공격에 활용할 민감한 정보를 입수하거나, 디바이스 장악을 할 수 있는 경우.

-> 장치 외부에 USB, RS-232 및 메모리 카드 포트 등 물리적 인터페이스가 존재한다.

ㄴ 덮개 등을 열어 내부 기판의 메모리 혹은 MCU(Micro Controller Unit)에 대한 접근이 가능함.

: 물리적 인터페이스를 차단하고 내부/외부의 입출력 포트를 비활성화한다.

: 기기 제조 시 조작을 확인하거나 분해 방지 매커니즘을 구현한다.

: 외부 조적 방지 매커니즘을 도입한다.

IoT 보안이 매우 중요한 이유는 IoT 기기를 사용해 시스템에 대한 무단 액세스 권한을 얻을 수 있기 때문이다. 일반인들은 IoT 기기가 해킹당할 수 있다는 사실을 모를 수 있지만, 세상에 해킹이 불가능한 것은 없다. 네트워크에 추가 되는 모든 IoT 기기는 공격 표면을 증가시킬 수 있으므로 각별한 주의가 필요하다.

대게는 프린터, 보안 카메라, 온도 조절 장치 등 중소형/생활 밀착형 IoT 기기를 타겟으로 해 IoT 기기가 사용하는 네트워크의 엑세스 권한을 얻는다. IoT 기기는 내장된 보안 기능이 부족한 경우가 많으므로 더욱 해킹에 취약하다.

대표적으로는 대부분의 기기가 네트워크에 연결될 때 변경할 필요가 없는 기본 암호로 통일하여 지정된 채 배송된다. 네트워크에 1년 365일 연결되어있는 특성 상 누구나 원격으로 제어할 수 있으므로 모든 공격의 시작점이 되기도 한다.

그렇다면 IoT 기기의 보안을 유지하기 위해선 어떻게 해야할까?

1. 네트워크에 있는 모든 IoT 기기를 표시하는 모니터링 창을 만들어 가시성를 충분히 확보한다.

2. 이미 알고 있는 인증된 IoT 기기만 네트워크 연결을 허용하고 이러한 기기의 액세스를 제한한다.

3. IoT 기기와 주변 구성 요소의 정상적인 활동의 특징을 파악한 후, 네트워크 모니터링을 통해 이상 동작을 감지한다.

4. 자동화된 대응 기능을 활용해 위험 노출 정도를 최소화하고 모니터링을 통한 취약점 발견 시 문제를 억제하고 바로 잡기 위한 후속 작업이 자동으로 수행되어 침해 당할 위험을 줄인다.

사용자 단계에서 할 수 있는 대응 방안으로는 다음과 같다.

1. IoT 기기의 해킹 가능성을 늘 인지하기.

2. 각각의 기기와 서비스에 서로 다른 암호를 사용하고, 기본 암호는 절대 사용하지 않는다.

3. 연결된 기기를 펌웨어 및 소프트웨어 업데이트를 통해 항상 최신 상태로 유지한다.

4. 연결 기능이 불필요한 경우에는 WiFi 또는 블루투스를 꺼놓는다.

5. IoT 기기는 가장 중요한 시스템이 연결되어 있는 네트워크와는 분리된 네트워크에 연결하며, 기기를 그룹화하여 2개 이상의 IoT 기기를 네트워크에 연결하지 않도록 한다.

'IoT(사물인터넷) > 필기' 카테고리의 다른 글

| COMAX: CDP-1020IB (0) | 2023.07.13 |

|---|